网络安全 | " 挖矿 "木马病毒危害巨大

提到挖矿木马时,一部分人一脸困惑:“挖矿不用挖机?木马怎么挖?”。老实说,遇到这种,小编也是无言以对。

另有人知道挖矿木马是什么,但他很不屑:“不就是系统卡一点慢一点嘛,啥破坏都没有,用不着大惊小怪吧。”小编说,“这位童鞋,你大错特错了,警惕性已低于及格线,得回炉修炼一下。”

挖矿木马不是所谓“良性”病毒,除了影响系统运行速度,让资源占用率飙升,挖矿木马还会普遍留置后门,中了挖矿木马,企业机密信息就岌岌可危了。今天这篇文章让大家详细了解下挖矿木马。

比特币、山寨币与挖矿木马

比特币是以区块链技术为基础的虚拟加密货币,比特币具有匿名性和难以追踪的特点,经过十余年的发展,已成为网络黑产最爱使用的交易媒介。大多数勒索病毒在加密受害者数据后,会勒索代价高昂的比特币。比特币在2021年曾达到1枚6.4万美元的天价,比特币的获得需要高性能计算机(又称矿机,一般配置顶级CPU和GPU)按特定算法计算,计算的过程被形象的称为“挖矿”。

矿机价格昂贵,为生产比特币,有人不惜重金购置大量矿机组成网络集群挖矿。挖矿又非常耗电,因此矿场往往会寻找偏僻地区的小水电、小火电而建,因为电费便宜,有人为节约成本偷电挖矿。

当数字加密币市值暴涨时,挖矿业务会水涨船高,高端CPU、GPU、高端显卡、大容量硬盘被炒上天价还卖断货。目前,我国政府宣布要实现碳达峰碳中和的目标,严重耗能的虚拟加密币相关生产、交易被认定为非法,我国境内所有(生产加密货币的)矿场必须关闭。

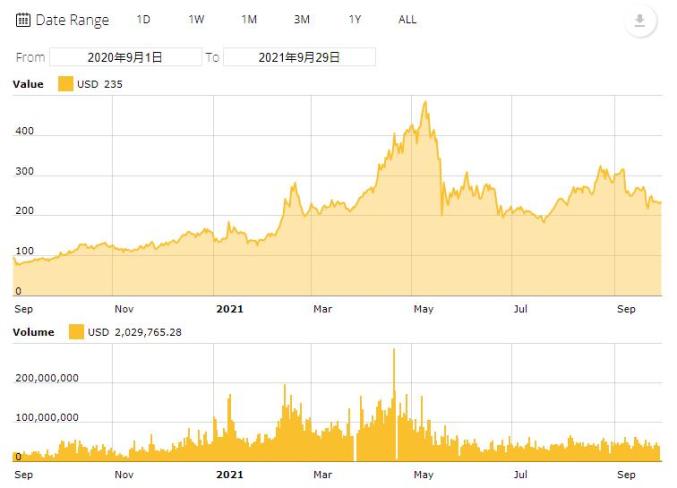

因挖矿需要大量财力投入,从一开始,就有人想到利用木马控制他人的计算机组建僵尸网络集群挖矿的办法,这就是所谓“挖矿木马”。因比特币的获得(挖矿)难度越来越大,诞生了模仿比特币的其他山寨加密币,比如门罗币、莱特币、还有马斯克超喜欢的狗狗币等等。其中挖矿木马最爱门罗币(XMR),自诞生以来,门罗币市值不断上升,目前已超过10亿美元。

严重低估的挖矿木马危害

新基建推动企业全面数字化,越来越多的政企机构将业务上云,公共服务、生产生活各方面效率由此快速提高,人人成为数字化的受益者。与此同时,数字化转型过程中出现新的安全风险,比如信息泄露几乎影响每一个人。人们对数字化系统的依赖,对系统稳定运行有极高的要求。如果业务服务因故中断,会给社会功能正常运转带来很多麻烦。

挖矿木马攻击,就是发生率较高,极可能造成业务系统中断的一类威胁,是最常见的网络攻击。根据腾讯安全团队最新检测结果,在公有云的攻击事件当中,以挖矿为目的的入侵占比54.9%,已超过一半,腾讯云在过去30天累计检测到挖矿木马攻击事件超过6000起。有境外科技媒体报道,挖矿木马攻击在所有安全事件中超过25%。

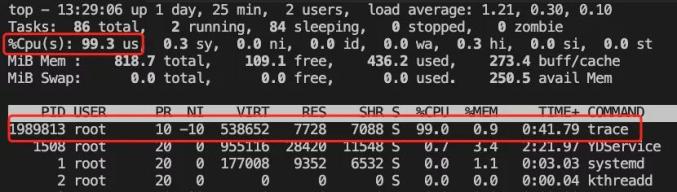

黑客通过各种技术手段传播扩散挖矿木马,木马控制的计算机越多,木马生存时间越长,获得的挖矿收益也就越多。挖矿木马最明显的影响是大量消耗系统资源,使系统其他软件或服务运行缓慢,性能变差。云主机若被挖矿木马入侵,正常服务可能因性能变差而速度变慢,甚至服务崩溃中断,管理员通过top -c命令查看系统进程,会发现CPU占用超高。

挖矿木马为实现长期驻留隐蔽挖矿的目标,会采用很多技巧。腾讯安全专家分析发现,有挖矿木马会设置一个占用系统资源的上限,比如不超过80%。部分挖矿木马设计了检测系统工具运行的能力,当检测到进程管理器启动时,挖矿进程马上停止。或只在电脑黑屏时挖矿,有人操作电脑时退出等等。还有其他一些复杂的技巧,包括隐藏进程,或替换、伪装系统进程,欺骗管理员排查等。

很多人认为挖矿木马只不过让系统变慢,消耗系统资源,不会有破坏性后果。这种看法严重低估了挖矿木马的危害,挖矿木马的影响远不止这些。

腾讯安全团队日常运营中分析了大量挖矿木马家族,除了大量消耗受害者主机计算机资源,干扰正常业务运行。挖矿木马普遍具备以下行为:

添加SSH免密登录后门

添加具备管理员权限的帐户

安装IRC后门,接受远程IRC服务器的指令

支持替换多个系统工具:ps、top、pstree等

安装Rootkit后门

关闭Linux/Windows防火墙

关闭Windows Defender

卸载云主机安全防护软件

添加定时任务、添加启动项

清除系统日志

以上这些行为会严重威胁服务器安全,挖矿木马控制者随时可能窃取服务器机密信息,控制服务器进行DDoS攻击,或以失陷服务器为跳板攻击其他计算机,甚至可以在任何时候释放勒索病毒彻底瘫痪服务器。关闭、卸载防火墙和主机安全软件的行为,会让受害主机安全防护能力消失,导致服务器被其他黑产团伙入侵控制的可能性倍增。

挖矿木马的目标除了云主机,还有一类数量分布极广的设备:IoT智能设备,包括智能路由器、网络摄像头等等。这类设备性能虽差,但数量庞大,因此被部分挖矿木马传播者所利用。

IoT设备制造商较多使用开源系统,自身安全能力相对不足,所用组件的高危漏洞修复困难。同时,使用这类设备用户也往往对安全风险考虑不多,积极主动修复漏洞的较少。导致大量IoT设备因漏洞被入侵持续控制,直至用户淘汰旧设备更换新设备。被控制的IoT设备,除了用于挖矿,也被用来搜集隐私信息、通过DDoS攻击来非法获利。

挖矿木马入侵通道

利用漏洞武器和弱密码爆破攻击,是挖矿木马攻击传播最常用的两类方法。供应链攻击的案例也时有发生,虽说案例较少,但具备影响面大的特点。

腾讯安全团队日常分析大量挖矿木马家族,不少挖矿木马十分勤奋,特别擅长利用流行漏洞攻击武器入侵。当一个利用难度较低适用面广的高危漏洞出现时,会发现一群挖矿木马团伙如发现金矿一般火速(通常从漏洞公开到漏洞利用,就几天)蜂涌而至。

今年8月25日,Atlassian官方披露Atlassian Confluence远程代码执行漏洞(CVE-2021-26084),攻击者利用漏洞可以完全控制服务器完成任务。9月1日,漏洞poc(概念验证代码)被公开在Github。当晚,腾讯安全团队就检测到多个不同挖矿木马团伙、僵尸网络团伙利用该漏洞攻击云主机。到第2天,发现利用该漏洞攻击的黑产团伙增加到7个,其中5个为挖矿木马家族:kwroksminer,iduckminer,h2miner,8220Miner,z0miner。可见,挖矿木马团伙有多疯狂多勤奋。

同样,一个挖矿木马团伙也可能利用多个不同的漏洞武器组合。腾讯安全曾截获跨平台蠕虫HolesWarm,该蠕虫利用了20多种漏洞武器攻击Windows、Linux主机挖矿。

网络服务的弱口令配置也是挖矿木马入侵的重要通道,不少挖矿木马会携带或下载弱密码字典进行爆破攻击。

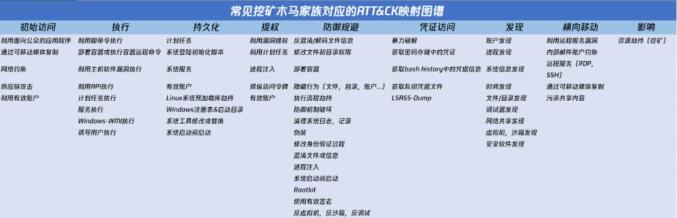

挖矿木马常见的攻击方式及攻击后果可以参考下图:

腾讯安全研究人员将常见挖矿木马攻击事件对应到ATT&CK映射图谱,以描述此类威胁的技术特点:

本期内容,我们讨论了挖矿木马的惯用手法和危害,了解到挖矿木马最大的危害除了可能导致系统服务中断或崩溃,还可能导致被黑客控制之后发生信息泄露事件。接下来会用多个章节来介绍腾讯安全如何采取措施高效检测和清除挖矿木马。

原标题:《网络安全 | " 挖矿 "木马病毒危害巨大》